随着信息技术应用创新(信创)战略的深入推进,越来越多的企业面临将核心基础设施从国外商业软件(如微软Active Directory,简称AD)向自主可控解决方案迁移的挑战。Active Directory作为企业身份认证和资源管理的核心,其替换并非简单的产品更换,而是一项涉及技术、流程和人员的系统工程。如何实现平滑、安全、高效的替换,构筑坚实的信创身份基座,是企业IT架构转型的关键一步。

一、 评估与规划:奠定平滑迁移的基石

- 全面现状评估:需对现有AD环境进行彻底梳理,包括域结构、信任关系、用户与计算机对象数量、组策略(GPO)应用情况、依赖AD的应用程序清单(如Exchange、文件服务器权限、单点登录集成等)。这是制定可行迁移方案的基础。

- 明确信创目标与选型:根据企业信创要求和业务特点,选择合适的国产化身份管理产品作为新基座。主流的替代方案包括基于LDAP协议增强的国产目录服务、或新兴的云原生身份平台。评估标准应聚焦于协议兼容性、功能完备性、高可用与扩展能力、生态对接能力以及供应商的服务支持水平。

- 制定详尽的迁移策略:通常采用分阶段、渐进式的迁移策略,而非“一刀切”。可以按部门、业务单元或地理位置划分迁移批次,优先从非核心、复杂度低的系统开始,积累经验后再处理关键业务域。制定清晰的回滚方案,以应对意外情况。

二、 实施平滑迁移的关键技术路径

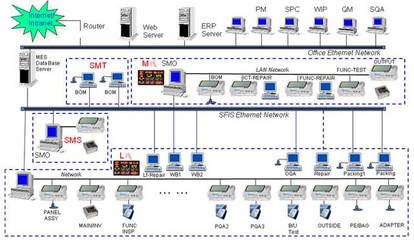

- 建立共存与并行期:在迁移初期,新旧系统可并行运行。通过部署同步工具或编写脚本,实现用户账户、密码(需考虑安全传输与哈希算法兼容)、组等核心数据从AD向新系统的单向或双向同步。这确保了用户在迁移过程中身份的统一与业务的不中断。

- 应用系统的渐进式割接:对于依赖AD认证的应用,逐一进行测试和割接。对于标准协议(如LDAP、SAML、OIDC)应用,重新配置其认证端点指向新系统。对于深度耦合的旧应用,可能需要在过渡期使用代理服务(如LDAP代理)或开发适配接口。优先迁移新建应用至新身份基座。

- 组策略(GPO)的功能替代:国产身份管理产品可能不完全复制GPO机制。需要分析现有GPO的功能(如安全设置、软件分发、脚本登录),通过新系统的配置管理、策略模板、或结合第三方终端管理工具来实现同等或更优的管理效果。

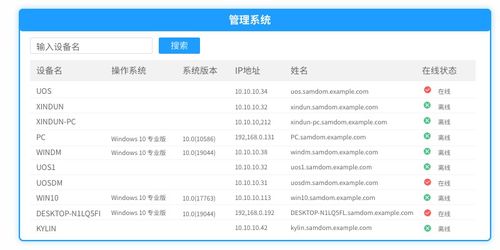

- 终端设备的加入与管理:将计算机(特别是Windows PC)从现有域中退出,并加入新的管理域或通过替代机制(如证书、移动设备管理MDM)进行管理。需提前测试各类操作系统版本的兼容性,并准备好相应的客户端配置流程。

三、 构筑并优化信创身份基座

- 强化核心能力:新的身份基座不仅是目录服务,更应成为企业数字身份的枢纽。确保其具备强大的身份生命周期管理、细粒度访问控制、多因素认证(MFA)、权限审计与分析能力。

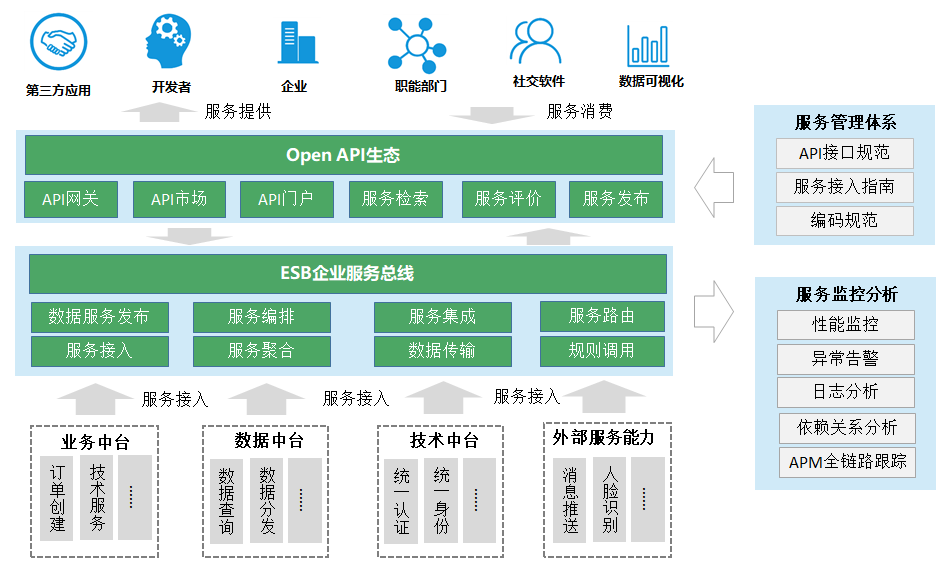

- 拥抱现代身份协议:借此迁移契机,推动身份认证现代化。积极集成SAML、OIDC、OAuth 2.0等协议,为SaaS应用、微服务架构和API经济提供标准的单点登录(SSO)和授权能力,提升用户体验与安全性。

- 实现统一身份治理:将新身份基座与企业HR系统、业务系统等权威数据源打通,实现用户账号的自动创建、变更和注销,确保“一人一号,权责一致”。建立集中的身份仪表盘,实现可视化的权限分析与风险洞察。

- 保障安全与合规:遵循等保、关基保护条例等要求,在新平台中内置安全策略,如强密码策略、异常登录检测、定期权限复核等。确保所有操作日志完整记录并可供审计。

四、 组织保障与变革管理

- 组建专业团队:成立由IT架构、安全、运维及关键业务部门人员组成的迁移项目组,明确职责。必要时引入具备经验的外部咨询或实施服务。

- 充分的测试与培训:建立完整的测试环境,进行端到端的模拟迁移和业务验证。对IT支持团队和最终用户进行操作培训,更新相关技术文档和帮助手册。

- 沟通与变更管理:制定周密的沟通计划,向管理层和业务部门清晰传达迁移的必要性、计划、影响及支持方式。管理好各相关方的期望,获得广泛支持。

****

平滑替换微软AD并构筑信创身份基座,是一次战略性的IT架构升级。它要求企业采取审慎规划、技术稳妥、分步实施的策略,将迁移风险降至最低。成功的迁移不仅能满足自主可控的要求,更能借此机会打造一个更安全、高效、灵活且面向未来的现代化身份管理体系,为企业的数字化转型和业务创新奠定稳固的基石。